La Eficacia de Los Monitores de Los Ambiente de TI

No es suficiente invertir en la implementación de soluciones de monitoreo con observabilidad, es necesario asegurar que el monitoreo evolucione junto con el negocio, definiendo procesos que den lineamientos para la implementación del monitoreo, independientemente de las soluciones utilizadas, cómo mantener estos monitoreos “vivos” y utilizando características que podrían reducir el tiempo de resolución de problemas para la identificación de la causa raíz o incluso prevenir incidentes a través del análisis predictivos.

Según BW Soluções, existen 4 “pilares” de monitoreo: Telecom, Infraestructura, Aplicaciones y Negocios, en los que, en la mayoría de las empresas, el monitoreo de cada “pilar” se define de forma independiente y sin la participación de todos los equipos responsables por entornos. y aplicaciones y que se activan para su análisis cuando ocurre un evento. El resultado es una gran cantidad de herramientas de monitorización de mercado y desarrolladas internamente-, ya que cada equipo acaba creando o implementando una monitorización a la medida de sus necesidades, sin integración entre las herramientas, e incluso con un gran volumen de herramientas, cuando están realizando análisis de incidencias es necesario realizar varios análisis y extracciones directamente de los elementos de TI, porque las herramientas no tienen todos los datos y informaciones necesarias para el análisis.

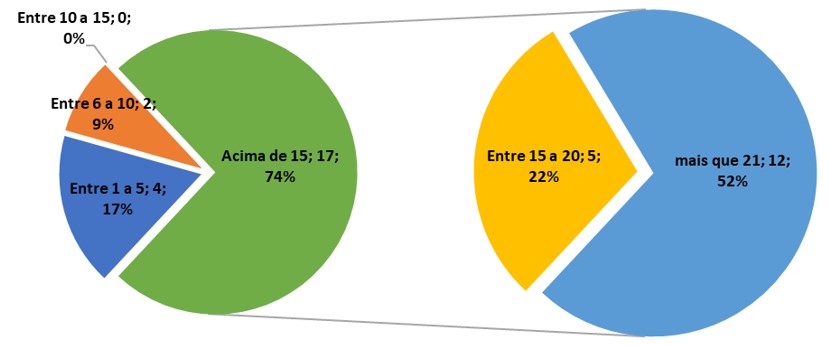

Este entendimiento se hizo evidente luego de la realización de una encuesta, cuyo objetivo fue identificar la eficiencia del monitoreo de ambientes de TI, y, en la pregunta «¿cuántas soluciones (de Mercado y Desarrolladas internamente) son responsables de monitorear el ambiente de TI (Infra, Telecom, Aplicaciones, Salud Empresarial, entre otros)” de las 23 respuestas obtenidas, 17 (73,9%) mostraron que se utilizan más de 15 soluciones de monitoreo:

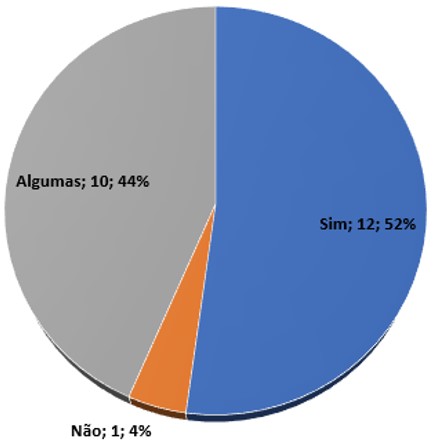

El análisis de la pregunta “Durante un incidente, ¿las métricas y la información necesaria para el análisis se extraen de las soluciones de monitoreo?” Para el 48% (11 respuestas – 10 siendo «algo» y 1 «no») de las respuestas, existe la necesidad de acceder a elementos informáticos y extraer información para análisis, con esto se concluye que el monitoreo no es eficiente, ya que no son métricas, logs y eventos de estos elementos que podrían ser monitoreados y no lo son:

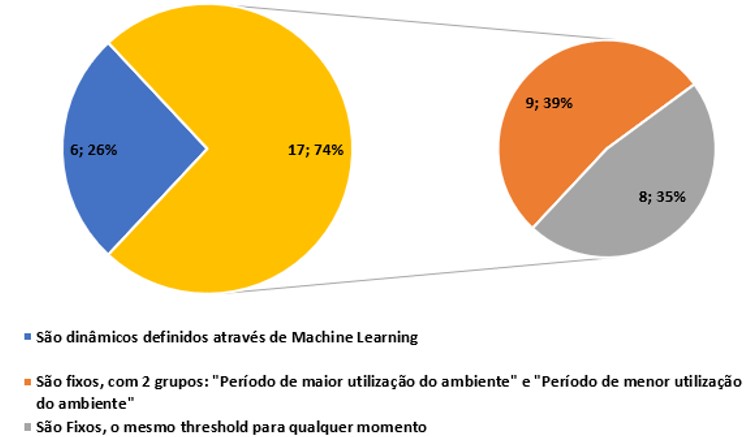

El análisis de los umbrales definidos en el seguimiento muestra que el 74% (17 respuestas) son fijos, lo que imposibilita realizar análisis predictivos e identificar desviaciones antes de que impacten en el negocio:

En el abordaje de la pregunta “Cuando se desarrollan nuevas funcionalidades de negocio, ¿se identifica su seguimiento en qué momento del proyecto?”, observamos que el 70% de las respuestas (16) se dan durante o después de la implementación, lo que evidencia que el tiempo para definir, crear y/o personalizar e implementar el monitoreo de la funcionalidad que se está implementando no es suficiente, y aquellos involucrados en los proyectos de TI, o que brindan soporte al ambiente de TI saben que la revisión o validación de la efectividad de este monitoreo solo ocurrirá en tiempos de incidentes.

Debido a la ineficiencia del monitoreo, cuando ocurre un incidente se generan varios eventos y alertas, los equipos de Gestión de Incidentes y Eventos realizan la activación de los responsables del análisis, y estos a su vez necesitan conectar, extraer y analizar logs y métricas relacionadas. al incidente.

Se observa que el tiempo necesario para la participación de todos los profesionales y el análisis de los datos disponibles es considerablemente largo, y muchas veces no se identifica la causa raíz del incidente en el tiempo asignado, iniciando así el proceso de gestión de crisis.

A partir de ahí, los profesionales implicados en el incidente se reúnen en salas o conferencias denominadas “War Room” para analizar la información disponible sobre el evento, en un intento de identificar las causas y solucionar el problema. Sin embargo, en una situación de crisis, los especialistas realizan un análisis aislado de sus activos, justificando que la variación ocurrida en el elemento informático bajo su responsabilidad, fue una consecuencia y no la causa del incidente, y muchas veces se restablece el servicio sin que la causa efectiva sea identificada.

En el próximo artículo, discutiremos la metodología que utiliza BW para definir el monitoreo de los ambiente de TI, tratando el monitoreo no solo para señalar eventos, sino también para realizar una solución constante de los problemas en el ambiente.

Si quieres conocer con más detalle cómo realiza BW el trabajo de análisis enfocado a las necesidades y entorno de cada cliente, ¡envía un mensaje y nosotros entraremos en contacto con usted!

André Lozano – Jefe de Operaciones y Negocios – Profesional en el área de Tecnologías de la Información desde 1999, con experiencia enfocada en ambientes críticos de TI.

Entre en contacto

Conpañeros

Creadora de la plataforma Zero Trust, con la mayor nuven de seguridad del planeta para convertir los negócios y la navagación y los cambios uma experiencia mas simples, com um aceso rápido y seguro a los recursos de la nuven siendo el motor de la transformación digital. Zscaler ayuda a TI a salir de la infraestrutura de la rede para la nuven, com seguridad, usandos los princípios de confiaza zero.

Cloud Security Platform da Datadog (Security Posture Management, Cloud Workload Security e Cloud SIEM) Detecta las amenazas en tiempo real y auditorias de configuraciones continuas en todo su ambiente de producción, para que usted pueda traer velocidad y escala para su organización. A Cloud Security Platform es contruida sobre la plataforma de observabilidad de Datadog, que divide silos entre los equipos de seguridad y Devops y los alínea a los objetivos organizacionales compartidos.